Comment les espions britanniques ont espionné Proximus

Lorsque des courriels entrants ont cessé d'arriver, cela semblait être anodin au début. Mais il devien finalement clair que ce n'était pas un problème technique de routine. À l'intérieur d'une rangée d'immeubles de bureaux gris à Bruxelles, une attaque de piratage majeure était en cours. Et les auteurs sont des espions du gouvernement britannique.

C'est en été 2012 que les anomalies ont d'abord été détectées par les employés de Belgacom, le plus grand fournisseur de télécommunications en Belgique. Mais ce n'est qu'un an plus tard, en juin 2013, que les experts en sécurité de l'entreprise ont pu comprendre ce qui se passait. Les systèmes informatiques de Belgacom était infectés par un logiciel malveillant très sophistiqué et se déguisaient en logiciel Microsoft tout en volant discrètement des données.

L'an dernier, des documents du lanceur d'alerte de l'Agence nationale de sécurité, Edward Snowden, ont confirmé que l'agence de surveillance britannique Government Communications Headquarters était à l'origine de l'attaque, baptisée Operation Socialist. Et en novembre, les documents de la GCHQ ont révélé que le malware présent sur les systèmes de Belgacom était l'un des outils d'espionnage les plus avancés jamais identifiés par les chercheurs en sécurité, qui l'ont baptisé "Regin".

Cependant, l'histoire complète de l'infiltration de Belgacom par le GCHQ n'a jamais été racontée. Les détails clés sur l'attaque sont restés enveloppés de mystère - et la portée de l'attaque n'est pas claire.

Reconstitution complète des événements qui ont eu lieu avant, pendant et après l'opération secrète de piratage du GCHQ.

Sur la base de nouveaux documents issus des archives de Snowden et d'entretiens avec des sources proches de l'enquête sur les logiciels malveillants chez Belgacom, des chercheurs ont établi que l'attaque contre Belgacom était plus agressive et plus profonde que prévu. Elle s'est déroulé par étapes entre 2010 et 2011, pénétrant chaque fois plus profondément dans les systèmes de Belgacom, compromettant éventuellement le cœur même des réseaux de l'entreprise.

Snowden a déclaré à The Intercept que les dernières révélations constituaient une attribution sans précédent d'une cyberattaque gouvernementale contre une infrastructure critique.

Le piratage de Belgacom, a-t-il déclaré, est le "premier exemple documenté montrant qu'un État membre de l'UE organise une cyberattaque contre un autre membre de l'UE... un exemple stupéfiant de l'ampleur du problème de piratage financé par l'État".

Publiquement, Belgacom a minimisé l'étendue du compromis en insistant sur le fait que seuls ses systèmes internes ont été violés et que les données des clients n'ont jamais été jugées à risque. Mais les documents secrets du GCHQ montrent que l'agence a obtenu un accès bien au-delà des ordinateurs internes des employés de Belgacom et qu'elle était capable de saisir des flux cryptés et non chiffrés de communications privées des clients gérées par la société. Ce qui était le but ultime de l'operation des services secrets britannique.

Belgacom a investi plusieurs millions de dollars dans ses efforts pour assainir ses systèmes et renforcer sa sécurité après l'attaque. Toutefois, ont apprend que des personnes qui ont travaillé sur l'enquête sur les logiciels malveillants dans l'entreprise ne sont pas à l'aise avec la façon dont l'opération de nettoyage a été gérée, et ils croient que certaines parties du programme malveillant GCHQ n'ont jamais été entièrement supprimées et quel peuvent etre toujours présente.

Les révélations sur la portée de l'opération de piratage doivent alarmer les clients de Belgacom à travers le monde. La société exploite un grand nombre de liaisons de données à l'échelle internationale (voir la carte interactive ci-dessous) et dessert des millions de personnes à travers l'Europe ainsi que des hauts fonctionnaires de la Commission européenne, du Parlement européen et du Conseil européen. Les nouveaux détails seront également examinés de près par un procureur fédéral en Belgique, qui mène actuellement une enquête criminelle sur l'attaque contre l'entreprise.

Sophia in 't Veld, une politicienne hollandaise qui présidait la récente enquête du Parlement européen sur la surveillance de masse exposée par Snowden, a déclaré qu'elle pensait que le gouvernement britannique devrait faire face à des sanctions si les dernières révélations étaient prouvées. "Compenser Belgacom devrait être le moins qu'il devrait faire", a déclaré 't Veld. "Mais je suis plus préoccupé par la responsabilité qu'elle est enfreint la loi, violé les droits fondamentaux et manipulé nos systèmes démocratiques."

D'autres attaques malveillantes parrainées par des États, semblables à celles que les États occidentaux auraient perpétrées, ont impliqué Stuxnet, un virus utilisé pour saboter les systèmes nucléaires iraniens, et Flame, un logiciel espion collectant des données sur des systèmes situés principalement au Moyen-Orient.

Ce qui distingue l'infiltration britannique secrète de Belgacom, c'est qu'il a été perpétré contre un proche allié - et est soutenu par une série de documents top-secrets.

Le GCHQ a refusé de faire des commentaires sur cette histoire et a insisté sur le fait que ses actions étaient «nécessaires et légales et proportionnées».

Le début

L'origine de l'attaque de Belgacom remonte à 2009, lorsque le GCHQ a commencé à développer de nouvelles techniques pour pirater les réseaux de télécommunications. Les méthodes ont été discutées et développées au cours d'une série de conférences top secrètes sur le développement des signaux. C'est réunion sont organisées annuellement par les pays de l'alliance de surveillance americaine dite «Five Eyes»: États-Unis, Royaume-Uni, Australie, Nouvelle-Zélande et Canada. .

Entre 2009 et 2011, le GCHQ a travaillé avec ses alliés pour développer de nouveaux outils sophistiqués et des technologies qu'il pourrait utiliser pour analyser les faiblesses des réseaux mondiaux et ensuite les pénétrer. Selon des documents top-secrets du GCHQ, l'agence voulait adopter les nouvelles méthodes agressives en partie pour contrer l'utilisation du cryptage protégeant la vie privée - ce qu'elle a appelé le «problème de cryptage» en interne.

Lorsque les communications sont envoyées à travers les réseaux sous un format crypté, il est beaucoup plus difficile pour les espions d'intercepter et de comprendre les courriels, les appels téléphoniques, les messages texte, les discussions en ligne et les sessions de navigation. Pour le GCHQ, il y avait une solution simple. L'agence a décidé que, dans la mesure du possible, elle trouverait des moyens de pirater les réseaux de communication pour saisir le trafic avant qu'il ne soit crypté.

Les espions britanniques ont identifié Proximus (nom ancien de l'entreprise, Belgacom) comme une cible majeure à infiltrer. L'entreprise, avec sa filiale Belgacom International Carrier Services, joue un rôle important en Europe et a des partenariats avec des centaines d'entreprises de télécommunications à travers le monde - en Afrique, en Asie, en Europe, au Moyen-Orient et aux États-Unis. La filiale de Proximus gère l'un des plus grands hubs d'itinérance au monde, ce qui signifie que lorsque les visiteurs étrangers voyagent en Europe en vacances ou en voyage d'affaires et utilisent leurs téléphones portables, beaucoup d'entre eux se connectent aux réseaux internationaux de Belgacom.

Les documents de Snowden montrent que le GCHQ voulait avoir accès à Proximus pour pouvoir espionner et siphonner les téléphones utilisés comme des cibles de surveillance qui voyageant en Europe. Mais l'agence avait aussi un arrière-pensée. Une fois piraté les systèmes de Belgacom, le GCHQ prévoyait de briser les liaisons de données reliant Belgacom et ses partenaires internationaux, en surveillant les communications transmises entre l'Europe et le reste du monde. Une carte dans les documents du GCHQ, intitulée «Belgacom_connections», souligne la portée de l'entreprise en Europe, au Moyen-Orient et en Afrique du Nord, illustrant pourquoi les espions britanniques la jugeaient d'une telle valeur.

Planification d'attaque

Avant que le GCHQ ne lance son attaque sur les systèmes de Belgacom, l'agence d'espionnage a effectué une reconnaissance approfondie, utilisant ses puissants systèmes de surveillance pour cartographier le réseau de l'entreprise et identifier les employés clés «dans les domaines de la maintenance et de la sécurité».

Les documents du GCHQ montrent qu'il maintienne des bases de données spéciales à cet effet, stockant des détails sur les ordinateurs utilisés par les ingénieurs et les administrateurs système qui travaillent dans le centre nerveux, ou «centre d'opérations réseau», de réseaux informatiques dans le monde entier. Les ingénieurs et les administrateurs système sont des cibles particulièrement intéressantes pour les espions car ils gèrent des réseaux et détiennent les clés qui peuvent être utilisées pour débloquer de grandes quantités de données privées.

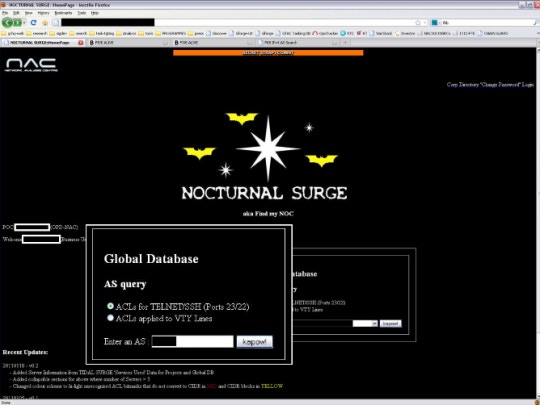

GCHQ a développé un système appelé NOCTURNAL SURGE pour rechercher des ingénieurs et des administrateurs système particuliers en trouvant leurs adresses IP sur internet, des identifiants uniques qui sont attribués aux ordinateurs quand ils se connectent à Internet. Au début de 2011, les documents montrent que le GCHQ a perfectionné le système NOCTURNAL SURGE avec l'aide de ses homologues canadiens, qui avaient mis au point un outil similaire appelé PENTAHO.

Le GCHQ a réduit les adresses IP liées aux ingénieurs de Belgacom en utilisant les données recueillies par ses systèmes de surveillance sur l'activité Internet, avant de passer aux dernières étapes avant le lancement de son attaque. Les documents montrent que l'agence a utilisé un outil appelé HACIENDA pour rechercher des points d'accès potentiels vulnérables dans les réseaux de Belgacom; il est ensuite allé chercher des ingénieurs ou des administrateurs particuliers qu'il pourrait infecter avec des logiciels malveillants.

L'infection

Les espions britanniques, qui font partie de l'unité spéciale appelée Network Analysis Center, ont commencé à traîner dans leurs vastes base de données pour obtenir plus de détails sur les individus qu'ils avaient identifiés comme étant des ingénieurs de Belgacom suspects.Les espions utilisaient les adresses IP qu'ils avaient associées aux ingénieurs comme termes de recherche pour passer en revue leurs trésors de surveillance, ils ont été rapidement en mesure de trouver ce dont ils avaient besoin pour confirmer l'identité des employés et les cibler individuellement avec des logiciels malveillants.

La confirmation est venue sous la forme de «cookies» Google, Yahoo et LinkedIn, de petits fichiers uniques qui sont automatiquement placés sur les ordinateurs pour identifier et parfois suivre les internautes qui naviguent sur Internet, souvent à des fins publicitaires. GCHQ maintient un énorme dépôt appelé MUTANT BROTH qui stocke des milliards de ces cookies interceptés, qu'il utilise pour corréler avec des adresses IP pour déterminer l'identité d'une personne. GCHQ fait référence aux cookies en interne en tant que "identifiants de détection de cible".

Les documents secrets du GCHQ nomment trois ingénieurs de Belgacom qui ont été identifiés comme des cibles à attaquer. L'interception a confirmé l'identité des hommes, tous les trois ont refusé de commenter et ont demandé que leur identité ne soit pas divulguée.

Le GCHQ a surveillé les habitudes de navigation des ingénieurs et s'est préparé à entrer dans la phase la plus importante et la plus sensible de l'opération secrète. L'agence prévoyait d'effectuer une attaque dite «Quantum Insert», qui consiste à rediriger les personnes ciblées pour la surveillance vers un site Web malveillant qui infecte leurs ordinateurs à un rythme effréné. Dans ce cas, les documents indiquent que GCHQ a mis en place une page malveillante ressemblant à LinkedIn pour tromper les ingénieurs de Belgacom. (La NSA utilise également des encarts publicitaire pour cibler des personnes, comme déjà rapporté dans des nombreux cas.)

Un document du GCHQ passant en revue les opérations menées entre janvier et mars 2011 a noté que le piratage sur Belgacom était un succès, et a déclaré que l'agence avait obtenu l'accès aux systèmes de l'entreprise comme prévu. En installant le logiciel malveillant sur les ordinateurs des ingénieurs, les espions avaient pris le contrôle de leurs machines, et étaient en mesure d'exploiter l'accès large aux réseaux informatique que les ingénieurs avaient acces.

Le document indiquait que l'attaque de piratage contre Belgacom avait pénétré "à la fois profondément dans le réseau et à la périphérie du réseau", ajoutant que le travail en cours aiderait "à poursuivre ce nouvel accès".

En décembre 2011, dans le cadre d'une deuxième «poussée de piratage» contre Belgacom, GCHQ identifiait d'autres opérateurs de téléphonie mobile dans le monde se connectant au réseau de l'entreprise dans le cadre de partenariats itinérants internationaux et piratant avec succès des liaisons de données transportant des informations via un protocole GPRS entre clients et operateurs, sessions de navigation et messages multimédia.

L'agence d'espionnage a pu obtenir des données envoyées entre Belgacom et d'autres opérateurs via des tunnels cryptés connus sous le nom de «réseaux privés virtuels». Le GCHQ s'est vanté que son travail d'exploitation contre ces réseaux privés avait été très productif. »Un autre document, daté de la fin de l'année 2011, ajoutait:« L'analyse de réseau sur BELGACOM a permis une exploitation extrêmement réussie ».

Le GCHQ a atteint son objectif. L'agence avait gravement compromis les systèmes de Belgacom et pouvait intercepter des données privées cryptées et non chiffrées transitant par ses réseaux. Le hack restait non détecté pendant deux ans, jusqu'au printemps 2013.

La découverte

À l'été 2012, les administrateurs système ont détecté des erreurs dans les systèmes de Belgacom. Dans les bureaux de la société sur la rue Lebeau à Bruxelles, à quelques pas des bureaux belges du Parlement européen, les employés de la filiale BICS de Belgacom se sont plaints des problèmes de réception des courriels. Le serveur de messagerie fonctionne mal, mais l'équipe technique de Belgacom n'a pas pu déterminer pourquoi.

Le problème a été laissé en suspens jusqu'en juin 2013, quand il y a eu une flambée soudaine. Après l'envoi d'une mise à jour logicielle Windows au serveur d'échange de courriels de Belgacom, les problèmes sont retournés, pire qu'avant. Les administrateurs ont contacté Microsoft pour obtenir de l'aide, se demandant si la nouvelle mise à jour de Windows pouvait être à l'origine de la panne. Mais Microsoft, lui aussi, a eu du mal à identifier exactement ce qui n'allait pas. Il n'y avait toujours pas de solution à trouver. (Microsoft a refusé de commenter cette histoire.)

L'équipe de sécurité interne de Belgacom a commencé à soupçonner que les systèmes avaient été infectés par une sorte de virus, et l'entreprise a décidé qu'il était temps de faire appel à des experts externes. Il a fait appel à la firme de sécurité informatique néerlandaise Fox-IT pour venir scanner les systèmes à la recherche d'informations suspectes.

Rapidement, Fox-IT a découvert des fichiers bizarres sur le serveur de messagerie de Belgacom qui semblaient être déguisés en logiciels Microsoft légitimes. Les fichiers suspects permettaient à un hacker très sophistiqué de contourner les mises à jour logicielles automatiques de Microsoft sur les systèmes de Belgacom afin de continuer à s'infiltrer dans les systèmes de l'entreprise.

Environ un mois après que Belgacom ait identifié le logiciel malveillant, il a informé la police belge et l'unité criminelle informatique spécialisée du pays, selon des sources proches de l'incident. Le rSGRS a également été appelé pour enquêter sur le piratage, en collaboration avec Fox-IT.

Les experts de Fox IT et du renseignement militaire ont travaillé à disséquer le malware sur les systèmes de Belgacom, et ont été choqués par ce qu'ils ont trouvé. Dans des interviews des sources proches de l'enquête ont décrit le malware comme le plus avancé qu'ils aient jamais vu, et ont déclaré que si le serveur d'échange de mails n'avait pas mal fonctionné, le bug d'espionnage serait probablement resté à l'intérieur de Belgacom pendant plusieurs années.

Une violation profonde

Tout en travaillant pour évaluer l'étendue de l'infection chez Belgacom, l'équipe d'enquêteurs s'est rendu compte que les dommages étaient beaucoup plus importants qu'ils ne le pensaient. Le logiciel malveillant a non seulement compromis les serveurs de messagerie de Belgacom, mais il a infecté plus de 120 systèmes informatiques exploités par l'entreprise, y compris jusqu'à 70 ordinateurs personnels.

La découverte la plus sérieuse a été que les gros routeurs qui constituent le cœur même des réseaux de télécommunications internationaux de Belgacom, fabriqués par la société américaine Cisco, ont également été trouvés compromis et infectés par des patch de sécurité mis a jours. Les routeurs sont l'une des parties les plus étroitement surveillées de l'infrastructure de l'entreprise, car ils gèrent de grands flux de communications privées sensibles transitant par ses réseaux.

Les premières fuites de Snowden ont montré comment la NSA peut compromettre les routeurs, tels que ceux exploités par Cisco; l'agence peut les pirater à distance ou les intercepter et les intercepter physiquement avant qu'ils ne soient installés dans une entreprise en amont. Dans le cas de Belgacom, on ne sait pas exactement quelle méthode a été utilisée par le GCHQ, ni s'il y a eu une assistance directe de la NSA. (La NSA a refusé de commenter cette histoire.)

Dans tous les cas, les enquêteurs de Proximus n'ont jamais eu l'occasion d'étudier les routeurs. Après que l'infection des backdoor des routeurs Cisco a été trouvé, la société a émis une volonté que personne ne pousse les toucher. Les patrons de Proximus ont insisté sur le fait que seuls les employés de Cisco pouvaient gérer les routeurs !, ce qui a provoqué des malaises chez certains enquêteurs vu que l'entreprise compte comme actionnaire principale des américains comme partenaire dans le capitale de Proximus.

"Vous pourriez demander à de nombreuses sociétés de sécurité d'enquêter sur ces routeurs", a déclaré l'un des enquêteurs. En amenant des employés de Cisco pour faire l'enquête, "vous ne pouvez pas effectuer une inspection indépendante", a déclaré la source, qui a parlé sous couvert d'anonymat parce qu'il n'était pas autorisé à parler aux médias.

Un porte-parole de Cisco a refusé de commenter l'enquête de Proximus, citant la politique de l'entreprise. "Cisco ne commente pas publiquement les relations avec ses clients ou les incidents spécifiques de ses clients", a déclaré le porte-parole.

Peu de temps après que le malware a été trouvé sur les routeurs, Proximus a demandé à Fox-IT d'arrêter son enquête. Des chercheurs de la société de sécurité néerlandaise ont été invités à rédiger un rapport sur leurs découvertes dès que possible. Dans le cadre d'un accord de non-divulgation, ils ne pouvaient pas parler de ce qu'ils avaient trouvé, ni mettre en garde publiquement contre le logiciel malveillant. De plus, ils n'étaient pas autorisés à supprimer le logiciel malveillant...

Entre fin août et mi-septembre 2013, il y a eu une intense période d'activité autour de Belgacom.

Le 30 août, certaines parties du logiciel malveillant ont été supprimées à distance des systèmes infectés de l'entreprise - apparemment après que les espions britanniques aient réalisé qu'il avait été détecté. Mais le malware n'a pas été complètement supprimé, selon des sources proches de l'enquête.

Deux semaines plus tard, le 14 septembre, des employés de Belgacom, des enquêteurs, de la police et des services de renseignements militaires ont entrepris une tentative intensive pour éliminer complètement le virus de l'espionnage des systèmes. Au cours de cette opération, des sources proches de l'enquête suspectaient la NSA ou le GCHQ d'avoir été responsables de l'attaque.

Le même jour où l'histoire a éclaté, le 16 septembre, Proximus a publié un communiqué de presse. "A ce stade, il n'y a aucune indication d'impact sur les clients ou leurs données", indique le communiqué. "À aucun moment la livraison de nos services de télécommunication n'a été compromise. "

Au lendemain des révélations, Belgacom a refusé de commenter le rôle du GCHQ en tant qu'architecte de l'intrusion. Les hauts responsables de l'entreprise ont été appelés à comparaître devant un comité du Parlement européen enquêtant sur l'étendue de la surveillance de masse révélée par Snowden.

Les patrons de Belgacom ont déclaré au comité que les systèmes de Belgacom ne posaient aucun problème après une opération de nettoyage «méticuleuse» et ont de nouveau affirmé que les communications privées n'étaient pas compromises. Ils ont rejeté les rapports des médias sur l'attaque, et ont refusé de discuter de quoi que ce soit à propos de l'auteur, disant seulement que "les pirates [responsables] ont des ressources considérables derrière eux".

Les personnes ayant connaissance de l'enquête sur les logiciels malveillants ont regardé les déclarations publiques de Belgacom avec intérêt. Et certains d'entre eux ont remis en question la version des événements de l'entreprise.

"Il n'y avait qu'un nettoyage partiel", a déclaré une source familière avec l'enquête sur les logiciels malveillants. "Je crois qu'il est toujours là. C'est très difficile à enlever et, d'après ce que j'ai vu, Belgacom n'a jamais fait de tentative sérieuse pour l'enlever. " Belgacom a refusé de commenter cette histoire, citant l'enquête criminelle en cours en Belgique.

Le virus de l'espionnage a été décrit par les chercheurs en sécurité comme l'un des logiciels malveillants les plus sophistiqués jamais découverts, ciblant de nombreux réseaux de télécommunications, gouvernements et organismes de recherche dans des pays comme l'Allemagne, l'Iran, le Brésil et la Russie. , et la Syrie, ainsi que la Belgique.

Le GCHQ a refusé de commenter Regin, tout comme la NSA et Proximus. Mais les documents de Snowden contiennent des preuves solides, qui n'ont jamais été rapportées auparavant, qui relient directement les espions britanniques au malware.

En plus de montrer comment les espions britanniques infiltraient l'entreprise et plantaient des logiciels malveillants pour voler des données clients, les documents GCHQ de l'archive Snowden contiennent des noms de code qui apparaissent également dans les échantillons de malware Regin trouvés sur les systèmes de Belgacom, tels que "Legspin" et " Marelle."

Un document du GCHQ sur l'utilisation des méthodes de piratage fait référence à l'utilisation de «Legspin» pour exploiter les ordinateurs. Un autre document décrit «Hopscotch» comme faisant partie d'un système que le GCHQ utilise pour analyser les données recueillies par la surveillance.

Ronald Prins, directeur de la société de sécurité informatique Fox-IT, a étudié les logiciels malveillants et joué un rôle clé dans l'analyse des réseaux infectés de Belgacom. "Les documents de Snowden et ce que j'ai vu du malware ne peuvent mener qu'à une conclusion", a déclaré Prins à The Intercept. "Cela a été utilisé par le GCHQ."

Analyse de Regin

Le 22 janvier 2015, la société Kasperky publie une analyse de deux modules de Regin : « Legspin », une porte dérobée qui pourrait dater de 2002 et « Hopscotch », un nouvel outil utilisé pour circuler au sein des réseaux informatiques visés. Trojan de type backdoor, Regin est un malware complexe dont la structure suppose des compétences techniques rarement vues.

Comme décrit dans le livre blanc publié par Symantec, Backdoor.Regin est une menace en différentes phases, chacune d’entre elles étant dissimulée et chiffrée, à l’exception de la première. L’exécution de la première étape génère un effet domino de déchiffrement et de chargement de la phase suivante. Chaque étape individuelle fournit peu d’informations sur l’ensemble de la menace. Seule la réalisation de l’ensemble permet l’analyse et la compréhension de la menace.

Regin utilise également une approche modulaire, lui permettant de charger des fonctionnalités adaptées selon la cible. Cette approche modulaire a déjà été vue dans des familles de malwares sophistiqués tels que Flamer et Weevil (TheMask), alors que l’architecture en plusieurs étapes est similaire à celle observé dans Duqu/Stuxnet

Vecteur d’infection et charges utiles

Le vecteur d’infection varie selon les cibles et aucun vecteur reproductible n’a été identifié à l’heure où ce rapport a été rédigé. Symantec estime que certaines cibles ont été leurrées vers la visite de fausses versions de site Internet bien connus, et que la menace s’est installée via un navigateur web ou lors de l’exploit d’une application. Sur un ordinateur, les fichiers log montraient que venait de Yahoo ! Instant Messenger via une faille non confirmée.

Regin utilise une approche modulaire, donnant ainsi une certaine flexibilité à ses commanditaires et opérateurs qui peuvent ainsi adapter ses fonctionnalités selon les cibles individuelles et les besoins. Certaines charges utiles sont particulièrement avancées et laissent supposer un haut degré d’expertise dans des secteurs bien précis: une preuve supplémentaire du niveau de ressources dont ont bénéficié les auteurs de Regin.

Regin comporte des douzaines de charges utiles. Ses capacités de base incluent plusieurs fonctionnalités de Remote Access Trojan (RAT), telles que la capture d’écrans, la prise de contrôle de la souris, le vol de mots de passe, la surveillance du trafic réseau et la restauration de fichiers supprimés.

Des modules de charge utile plus spécifiques et avancés ont également été découverts, tels que le monitoring de trafic de serveur web Microsoft IIS et l’aspiration du trafic des contrôleurs des stations de téléphonie mobile.

Furtivité

Les développeurs de Regin ont fourni des efforts considérables pour le rendre indétectable. Son caractère discret semble indiquer une utilisation lors de campagnes d’espionnage qui ont duré plusieurs années. Même lorsque sa présence est détectée, il est très difficile de déterminer précisément ses actions. Symantec n’a été en mesure d’analyser les charges utiles qu’après déchiffrement des échantillons de fichiers.

Regin présente plusieurs fonctionnalités de furtivité, notamment des capacités anti-forensics, un système de fichiers virtuel chiffré unique, un chiffrement alternatif sous la forme d’une variante de RC5, qui n’est pas communément utilisé. Regin utilise de multiples moyens sophistiqués pour communiquer avec l’attaquant, notamment via ICMP/ping qui intègre des commandes dans les cookies http, via des protocoles TCP et UDP sur mesure.

L’un des modules de Regin vise clairement les opérateurs de télécommunications, car il permet spécifiquement d’espionner ce que font les administrateurs informatiques des réseaux mobiles10,18.

Le 26 novembre, le journal Le Monde indique que selon « une source proche du dossier, qui tient à rester anonyme [...] Regin avait été trouvée au sein des réseaux de plusieurs institutions européennes »20.

Le 28 novembre, le journal autrichien Der Standard indique que selon plusieurs sources anonymes, le maliciel Regin aurait également été découvert dans les systèmes informatiques de l'Agence internationale de l'énergie atomique (AIEA) basée à Vienne21. Le journal rappelle que la NSA avait espionné cette agence internationale, comme l'avait révélé Der Spiegel en août 201322,23 sur la base des révélations d'Edward Snowden.

Le 28 décembre 2014, le quotidien allemand Bild révèle que Regin a été découvert sur la clé USB d'une proche collaboratrice de la chancelière Angela Merkel24. Les services de sécurité informatique de la Chancellerie ont détecté Regin, lorsque cette collaboratrice, qui avait finalisé l'écriture d'un discours sur l'Europe à son domicile et enregistré le document sur la clé USB, a ensuite transféré son document sur son ordinateur professionnel une fois revenue au bureau25.

Aucun commentaire:

Enregistrer un commentaire