07/12/2018

06/12/2018

Les cabinets d’avocats anglo-saxons, chevaux de Troie du département de la Justice

«OUI, pour nos clients français, il y a la crainte réelle ou fantasmée que la mise en conformité des entreprises par les cabinets anglo-saxons afin de lutter contre la corruption et le blanchiment d’argent (procédure de compliance, NDLR) puisse s’insérer dans une guerre économique bien plus vaste contre les intérêts européens et peut-être une instrumentalisation de l’Administration américaine. La politique agressive de Donald Trump n’a pas calmé le jeu.» Avec beaucoup de précaution et sous le sceau de l’anonymat, ce dirigeant d’un cabinet français, comme tous ses confrères interrogés, lève le voile sur l’inquiétude croissante des entreprises françaises et parfois leur réticence à confier notamment ces procédures de compliance aux cabinets anglo-saxons.

Les déclarations dans Challenges, en octobre 2017, de Charles Duchaîne, le directeur de l’Agence française anticorruption n’ont pas arrangé les choses : « Il faut éviter que des cabinets d’avocats anglais ou américains s’invitent dans nos entreprises et que les décisions de justice servent de prétexte à de l’espionnage industriel. » Des recommandations qui renvoient tant au mode de fonctionnement interne des grands cabinets anglo- saxons internationaux, américains comme anglais, qu’à leur statut dans l’ordre judiciaire en cas d’investigations demandées par le tout-puissant département de la Justice.

« Certaines entreprises françaises choisiront malgré tout un cabinet anglo- saxon parce qu’elles pensent qu’un tampon américain en matière de compliance prouvera leur bonne foi. Mais il nous arrive de voir venir vers nous des clients français qui quittent leur conseil parce qu’il a rejoint un grand cabinet anglo-saxon. Ils savent que les règles du secret professionnel diffèrent. Les bureaux français peuvent-ils offrir la garantie absolue que leurs informations sensibles ne traverseront pas l’Atlantique ? », interroge cet associé d’un cabinet français. Au nom de la règle du conflit d’intérêts, tout client stratégique est adoubé par la maison mère située outre-Atlantique. Ce qui signifie un partage extensif d’information.

À cela s’ajoute une menace plus indirecte qui percute la question de la compliance, celle de la conservation des données sensibles des grandes entreprises : « Les cabinets d’avocats et de conseils, acteurs incontournables des dispositifs d’extraterritorialité juridique, ont la capacité d’identifier certaines vulnérabilités chez leurs clients et d’obtenir un accès à leurs données stratégiques », prévient la note de la DGSI. « Les grandes entreprises privées du numérique en particulier, à l’image de Google, Apple, Facebook, Amazon, et Microsoft, outre leur mainmise sur d’immenses volumes de données personnelles, déploient quant à elles une stratégie d’influence pour la mise en place de normes qui leur sont favorables. »

Les déclarations dans Challenges, en octobre 2017, de Charles Duchaîne, le directeur de l’Agence française anticorruption n’ont pas arrangé les choses : « Il faut éviter que des cabinets d’avocats anglais ou américains s’invitent dans nos entreprises et que les décisions de justice servent de prétexte à de l’espionnage industriel. » Des recommandations qui renvoient tant au mode de fonctionnement interne des grands cabinets anglo- saxons internationaux, américains comme anglais, qu’à leur statut dans l’ordre judiciaire en cas d’investigations demandées par le tout-puissant département de la Justice.

« Certaines entreprises françaises choisiront malgré tout un cabinet anglo- saxon parce qu’elles pensent qu’un tampon américain en matière de compliance prouvera leur bonne foi. Mais il nous arrive de voir venir vers nous des clients français qui quittent leur conseil parce qu’il a rejoint un grand cabinet anglo-saxon. Ils savent que les règles du secret professionnel diffèrent. Les bureaux français peuvent-ils offrir la garantie absolue que leurs informations sensibles ne traverseront pas l’Atlantique ? », interroge cet associé d’un cabinet français. Au nom de la règle du conflit d’intérêts, tout client stratégique est adoubé par la maison mère située outre-Atlantique. Ce qui signifie un partage extensif d’information.

À cela s’ajoute une menace plus indirecte qui percute la question de la compliance, celle de la conservation des données sensibles des grandes entreprises : « Les cabinets d’avocats et de conseils, acteurs incontournables des dispositifs d’extraterritorialité juridique, ont la capacité d’identifier certaines vulnérabilités chez leurs clients et d’obtenir un accès à leurs données stratégiques », prévient la note de la DGSI. « Les grandes entreprises privées du numérique en particulier, à l’image de Google, Apple, Facebook, Amazon, et Microsoft, outre leur mainmise sur d’immenses volumes de données personnelles, déploient quant à elles une stratégie d’influence pour la mise en place de normes qui leur sont favorables. »

Le«CloudAct» en ligne de mire

Qu’il s’agisse des cabinets Bredin-Prat, Gide, Darrois ou August Debouzy, pour ne citer que les plus grands, tous témoignent que la question de la sécurité informatique est devenue l’obsession de leurs grands clients qui n’hésitent pas à procéder à des audits pour vérifier l’étanchéité des systèmes informatiques de leurs avocats. La technologie du cloud dominée par les grands acteurs américains du numérique, mais aussi la nationalité des serveurs, fait frémir les industriels français. En ligne de mire notamment, le « Cloud Act » qui permet d’accéder aux données d’acteurs économiques sous le coup d’investigation de la justice américaine avec un contrôle qui paraît d’autant plus vague pour les entreprises françaises qu’elles ne le maîtrisent pas. « Nous avons notre propre parc de serveurs que nous entretenons nous-mêmes avec des systèmes d’accès qui peuvent être totalement restreints et avec une traçabilité totale », affirme, rassurant, Stéphane Puel, managing partner de Gide Loyrette Nouel.

La question est d’autant plus sensible que lors d’investigations extraterritoriales lancées par le département de la Justice, au nom d’atteintes aux intérêts américains - une simple transaction en dollars suffit - les avocats anglo-saxons changent de nature pour devenir des auxiliaires de la justice américaine pour mener des enquêtes internes aux entreprises. Un mandat qui les délie de leur secret professionnel : « Leur mission est de trouver tous les éléments qui peuvent incriminer leurs clients. Ils vont débarquer en France avec des cohortes de jeunes avocats qui vont tout éplucher pendant des mois. Ils figent les boîtes mails, emportent les ordinateurs, font des interrogatoires de collaborateurs de l’entreprise et dressent des procès-verbaux que les intéressés ne pourront pas relire. » Au point qu’en février 2016, le barreau de Paris envoie une note à tous ses avocats, rappelant que tout collaborateur d’une entreprise a droit à un avocat distinct de cette dernière lors de ces audits. « Il est vrai que l’on ne peut pas avoir moins de droits face à un avocat qui fait une enquête interne que face à un juge d’instruction », relève Christophe Ingrain associé au sein du cabinet Darrois.

Derrière ces procédures, des enjeux financiers démesurés. Car ces entreprises vont dépenser des fortunes en avocats qui font tourner les compteurs de la facturation dès qu’ils quittent le seuil de leur maison. Elles paieront ensuite des amendes records qui bénéficieront au Trésor américain. « Pour- tant, les outils de protection existent depuis 1973 » dans le droit international, souligne Hugues Calvet, associé au cabinet Bredin-Prat. « Ce sont les Blocking Statutes qui interdisent de transmettre à toute administration étrangère les données d’entreprises sensibles. Mais il est vrai qu’une réflexion s’impose tant ils sont peu utilisés. »

Jusqu’à la création des lois Sapin sur la compliance en 2016, celle de l’agence anticorruption en 2017 et du Parquet national financier (PNF) en 2013, la justice américaine avait beau jeu de justifier son intrusion dans les affaires françaises en faisant remarquer qu’il n’existait pas de système anticorruption digne de ce nom. « Avec la création de ces outils, nous avons rattrapé les standards anglo- saxons », analyse Benjamin Van Gaver, associé chez August Debouzy. Paradoxalement le PNF, à l’origine d’amendes records comme celles infligées à la Société générale le 4 juin dernier, s’impose face aux exigences de la justice américaine. Au point que, peu à peu, les entreprises françaises commencent à le saisir spontanément dès que surgit tout risque de corruption ou de blanchiment les concernant. Quitte à multiplier les nuits blanches, mais avec la certitude que les administrations étrangères ne pourront pas empiéter sur ses compétences.

La question est d’autant plus sensible que lors d’investigations extraterritoriales lancées par le département de la Justice, au nom d’atteintes aux intérêts américains - une simple transaction en dollars suffit - les avocats anglo-saxons changent de nature pour devenir des auxiliaires de la justice américaine pour mener des enquêtes internes aux entreprises. Un mandat qui les délie de leur secret professionnel : « Leur mission est de trouver tous les éléments qui peuvent incriminer leurs clients. Ils vont débarquer en France avec des cohortes de jeunes avocats qui vont tout éplucher pendant des mois. Ils figent les boîtes mails, emportent les ordinateurs, font des interrogatoires de collaborateurs de l’entreprise et dressent des procès-verbaux que les intéressés ne pourront pas relire. » Au point qu’en février 2016, le barreau de Paris envoie une note à tous ses avocats, rappelant que tout collaborateur d’une entreprise a droit à un avocat distinct de cette dernière lors de ces audits. « Il est vrai que l’on ne peut pas avoir moins de droits face à un avocat qui fait une enquête interne que face à un juge d’instruction », relève Christophe Ingrain associé au sein du cabinet Darrois.

Derrière ces procédures, des enjeux financiers démesurés. Car ces entreprises vont dépenser des fortunes en avocats qui font tourner les compteurs de la facturation dès qu’ils quittent le seuil de leur maison. Elles paieront ensuite des amendes records qui bénéficieront au Trésor américain. « Pour- tant, les outils de protection existent depuis 1973 » dans le droit international, souligne Hugues Calvet, associé au cabinet Bredin-Prat. « Ce sont les Blocking Statutes qui interdisent de transmettre à toute administration étrangère les données d’entreprises sensibles. Mais il est vrai qu’une réflexion s’impose tant ils sont peu utilisés. »

Jusqu’à la création des lois Sapin sur la compliance en 2016, celle de l’agence anticorruption en 2017 et du Parquet national financier (PNF) en 2013, la justice américaine avait beau jeu de justifier son intrusion dans les affaires françaises en faisant remarquer qu’il n’existait pas de système anticorruption digne de ce nom. « Avec la création de ces outils, nous avons rattrapé les standards anglo- saxons », analyse Benjamin Van Gaver, associé chez August Debouzy. Paradoxalement le PNF, à l’origine d’amendes records comme celles infligées à la Société générale le 4 juin dernier, s’impose face aux exigences de la justice américaine. Au point que, peu à peu, les entreprises françaises commencent à le saisir spontanément dès que surgit tout risque de corruption ou de blanchiment les concernant. Quitte à multiplier les nuits blanches, mais avec la certitude que les administrations étrangères ne pourront pas empiéter sur ses compétences.

05/12/2018

COMMENT LES AMERICAINS PROCÈDENT POUR L'ESPIONNAGE ECONOMIQUE

LES METHODES DES YANKEE

DROIT EXTRATERRITORIAL

Selon la DGSI, « l’extraterritorialité se traduit par une grande variété de lois et mécanismes juridiques conférant aux autorités américaines la capacité de soumettre des entreprises étrangères à leurs standards, mais également de capter leurs savoir-faire, d’entraver les efforts de développement des concurrents des entreprises étatsuniennes, de contrôler ou surveiller des sociétés étrangères gênantes ou convoitées, et ce faisant, de générer des revenus financiers importants ».

L’agence française ajoute : « Plusieurs grands groupes français ont ainsi été ciblés par le ministère de la Justice américain ces dernières années [...] (Technip, Total, Alstom, Alcatel, BNP Paribas, Crédit agricole, Société générale).

Les opérations d’acquisition ou de fusion ayant suivi, pour certains d’entre eux, pourraient être interprétées comme le fruit de manœuvres de déstabilisation et de fragilisation rendues possibles par la mise en œuvre de ces dispositions légales. »

PROCÉDURE DE DISCOVERY

Selon la DGSI, « les entreprises américaines peuvent également utiliser des dispositifs juridiques afin de développer des stratégies judiciaires destinées à forcer leurs concurrents à divulguer des informations sensibles.

Pour éviter de devoir verser de lourdes compensations financières ou de se voir refuser l’accès

au marché de la première économie mondiale, celles-ci n’ont d’autres choix que de se mettre en conformité ». Les contre-espions français précisent que « ce risque est particulièrement élevé lorsqu’il s’agit de contentieux relatifs à des questions de propriété intellectuelle ». Et de citer les déboires de la société Soitec, leader français de la fourniture de plaque de silicium, accusée de

contrefaçon. La procédure dite de « Discovery » déclenchée l’obligeait à livrer, selon eux, « la liste de ses sites de production et de ses implantations commerciales, les spécifications techniques liées

à ses produits et à leurs processus de fabrication, le matériel utilisé, les brevets détenus et le bilan

de son activité commerciale. Cette procédure constitue, de fait, un outil très efficace de captation d’informations ».

ARME DOUANIÈRE

La DGSI l’affirme : « Le contrôle douanier au passage des frontières américaines constitue un point

de vulnérabilité pour les sociétés étrangères, et singulièrement françaises. » Elle cite des exemples.

« En octobre 2015, un cadre de la société rennaise Ama, qui propose une prise en charge médicale via

des lunettes connectées et un kit spécial, avait entreposé dans ses bagages en soute

une paire de lunettes connectées et son téléphone portable. Après les avoirs récupérés, il a constaté que ces appareils avaient été fouillés et allumés par les autorités douanières américaines. » De même, « en 2016, dans le cadre de sa participation au salon Consumer Electronics Show de Las Vegas consacré à l’innovation technologique en électronique grand public, lors de son passage

en douane, une entreprise française spécialisée dans le big data a vu

ses prototypes retenus sans raison pendant plusieurs heures ».

La procédure Esta de présélection des passagers voulant voyager aux États-Unis offre aussi, selon la DGSI, « des possibilités de captation d’informations sur des entreprises étrangères et leurs salariés

qui se rendent aux États-Unis ».

Les États-Unis décident de façon unilatérale d’appliquer des embargos contre certains pays. Les enfreindre, c’est prendre le risque de se fermer le marché américain. La DGSI parle d’un « procédé particulièrement dissuasif ».

Le cas iranien est cité : « Nombre d’entreprises françaises - et toutes les grandes banques – préfèrent ainsi éviter ce marché ou attendre que les concurrents américains s’y soient d’abord installés. »

Total, Peugeot, Citroën ou Renault ont ainsi jeté l’éponge par peur des représailles.

La DGSI estime que « dans le domaine cyber, le déploiement de solutions bureautiques proposées par Microsoft dans les universités et les grandes écoles françaises induit un risque accru de captation de données et d’informations sensibles ». Par ailleurs, rappelle-t-elle, depuis l’adoption du Cloud Act aux États-Unis, le 23 mars dernier, « toute entreprise américaine, quelle que soit la localisation

géographique de ses serveurs, a l’obligation de divulguer des informations aux autorités sur simple demande d’un juge fédéral, indépendamment du respect des réglementations nationales sur

la protection des données personnelles ».

qui se rendent aux États-Unis ».

RÉGLEMENTATION SUR LES EMBARGOS

Les États-Unis décident de façon unilatérale d’appliquer des embargos contre certains pays. Les enfreindre, c’est prendre le risque de se fermer le marché américain. La DGSI parle d’un « procédé particulièrement dissuasif ».

Le cas iranien est cité : « Nombre d’entreprises françaises - et toutes les grandes banques – préfèrent ainsi éviter ce marché ou attendre que les concurrents américains s’y soient d’abord installés. »

Total, Peugeot, Citroën ou Renault ont ainsi jeté l’éponge par peur des représailles.

CYBERDOMINATION

La DGSI estime que « dans le domaine cyber, le déploiement de solutions bureautiques proposées par Microsoft dans les universités et les grandes écoles françaises induit un risque accru de captation de données et d’informations sensibles ». Par ailleurs, rappelle-t-elle, depuis l’adoption du Cloud Act aux États-Unis, le 23 mars dernier, « toute entreprise américaine, quelle que soit la localisation

géographique de ses serveurs, a l’obligation de divulguer des informations aux autorités sur simple demande d’un juge fédéral, indépendamment du respect des réglementations nationales sur

la protection des données personnelles ».

La DGSI s’alarme de l’offensive contre les entreprises françaises

Dans une note à l’exécutif, elle dénonce des manœuvres destinées à piller les entreprises francaise

LE RENSEIGNEMENT TRICOLORE DÉNONCE DES INGÉRENCES: Dans sa note au gouvernement du 12 avril dernier dénonçant les « ingérences économiques américaines en France », la DGSI décrit les « modes opératoires » de l’Oncle Sam. « Sans négliger les modes opératoires conventionnels (débauchages de cadres, pseudo-négociations commerciales prétextes à des captations d’informations, dumping, etc.), la spécificité américaine réside dans le déploiement d’un arsenal juridique et réglementaire permettant de s’affranchir de la notion de frontière », écrivent les contre-espions français.

LES SECTEURS LES PLUS EXPOSÉS: Aéronautique, énergie, santé, électronique, recherche universitaire, télécommunications, nucléaire...

En 2016, deux agences liées au Pentagone [...] ont cherché à obtenir des informations sur les programmes de recherche de plusieurs établissements publics français en s’adressant directement à des chercheurs

ESPIONNAGE Méfiez-vous de vos amis. Ce pourrait être le titre d’une note du contre-espionnage français a eu connaissance. Un document de six pages, destiné à éclairer l’exécutif et daté du 12 avril dernier. Il se présente sobrement comme un « panorama des ingérences économiques américaines en France ». Mais quand la Direction générale de la sécurité intérieure (DGSI), rattachée directement au ministre de l’Intérieur, s’empare d’un tel sujet, l’affaire prend un certain relief. Car c’est un service phare de la Place Beauvau qui alerte ici le pouvoir.

Les termes sont choisis. « Les acteurs américains déploient une stratégie de conquête des marchés à l’export qui se traduit, à l’égard de la France en particulier, par une politique offensive en faveur de leurs intérêts économiques », écrivent les analystes de la DGSI. Selon eux, « les secteurs ciblés correspondent à des domaines d’avenir présentés de longue date comme stratégiques par les autorités américaines, dont l’aéronautique, la santé et plus généralement le monde de la recherche ». Ils ajoutent : « Cette stratégie, qui vise à favoriser les entreprises américaines aux dépens de leurs concurrents étrangers, est déployée par des entités tant publiques que privées – administrations, entreprises, cabinets d’avocats et de conseil, etc. – qui œuvrent de concert et déploient un arsenal de dispositifs et mesures économiques et juridiques. »

La DGSI est sûre de son fait: «Les entreprises françaises évoluant dans ces secteurs font l’objet d’attaques ciblées, notamment par le biais de contentieux juridiques, de tentatives de captation d’informations et d’ingérence économique. » Premier secteur concerné : l’aéronautique. «Dans un contexte très concurrentiel, où les États-Unis se prêtent à des manœuvres pour favoriser Boeing sur des marchés prometteurs, le groupe Airbus connaît des difficultés conjoncturelles depuis quelques années pour plusieurs de ses programmes (A380, A320, A400M). L’avionneur européen est également vulnérable sur le plan judiciaire et cherche à se mettre en conformité afin d’éviter de lourdes sanctions », affirme l’agence de contre-espionnage de Beauvau.

À la lire, « Airbus fait actuellement l’objet d’audits de conformité en matière de lutte contre la corruption. C’est dans ce cadre qu’interviennent en son sein des cabinets d’avocats américains ». Or, s’inquiètent nos contre-espions, ces acteurs « disposent, depuis 2015, d’un accès privilégié à des données stratégiques du groupe ». Ainsi, « les informations de toutes natures saisies auprès des cadres d’Airbus permettent de cartographier tous les intermédiaires et contacts du groupe, ainsi que ses axes de développement à l’international ».

La DGSI l’affirme : plusieurs des avocats concernés « sont en contact avec des administrations américaines. Ces cabinets avaient également été missionnés par Alstom et Technip dans des procédures analogues ayant abouti à de lourdes condamnations pour les deux groupes français ».

Les sociétés de taille plus modeste ne seraient guère épargnées non plus. « Les acteurs américains, publics et privés, ont ciblé à plusieurs reprises la recherche et l’innovation françaises en proposant des financements à des organismes de recherche ou à des entreprises innovantes, afin de soutenir des programmes ou des projets de développement à l’international », constate la DGSI. En apparence, la simple logique des affaires. Mais derrière, il n’y aurait rien d’amical : « Il s’agit bien de dépecer les fleurons tricolores », regrette un préfet très au fait des questions de sécurité nationale. Selon lui, « les Américains coopèrent très fortement avec la France et les services alliés au niveau opérationnel contre le terrorisme islamique et l’espionnage chinois ou russe, mais 60 % de leur activité reste centrée sur la recherche de renseignements stratégiques. Tous les moyens sont bon pour faire vivre leur patriotisme économique ».

Ce grand commis révèle qu’«il fut un temps pas si lointain où les services américains ont été lourdement suspectés d’avoir piégé les ordinateurs de Bercy ». Concernant l’activité économique, il assure toutefois que « l’essentiel se passe en toute transparence, de façon ouverte, notamment par des prises de contact directes avec des cadres des sociétés françaises ciblées ». À l’entendre, « les interlocuteurs les séduisent, les invitent à donner des conférences, puis à rédiger des notes de plus en plus précises ». Sur les nouvelles technologies, « dès qu’une société française est en avance, les Américains la ravissent en envoyant au feu leurs puissants fonds d’investissement », assure cet homme du sérail.

La note de la DGSI ne dit pas autre chose. Elle évoque une société française vendue 12 millions de dollars à des fonds américains. « Par la suite, écrivent ses auteurs, le siège de l’entreprise et ses activités de recherche et développement ont été transférées aux États-Unis. À l’issue d’une croissance spectaculaire, la société est désormais valorisée à hauteur d’un milliard de dollars. » Du point de vue tricolore, c’est une perte. Mais c’est la loi du marché.

Que penser alors de cette autre entreprise qui développait, elle, des produits orthopédiques ? Selon la DGSI, la société française Tornier a « connu un sort comparable entre 2006 et 2015 après sa prise de contrôle par un fonds américain ». Puis elle a été « dissoute dans le cadre d’une fusion avec la firme américaine ». Perdue pour la France. En 2017, une société bretonne spécialisée dans la chirurgie de l’épaule assistée par ordinateur avait établi un partenariat. « Disposant d’une avance technologique conséquente », elle « envisageait à terme de se présenter en concurrent de son partenaire américain et était susceptible de capter 20% de son marché si le projet se concrétisait ». Mais elle n’a pas résisté aux millions de dollars mis sur la table.

Page après page se dessine l’« offensive » que les analystes de Beauvau croient déceler derrière toutes ces opérations commerciales. « La DGSI a également identifié l’intérêt marqué des acteurs économiques pour les sociétés spécialisées dans la gestion des données médicales, conduisant à l’acquisition de plusieurs sociétés françaises spécialisées dans le traitement de ce type d’informa- tions », révèle le document. Et de citer le cas de « la branche dédiée à la gestion des données clients et stratégiques de Cegedim, acquise par IMS Health en 2015 ». « Cette opération a contribué à faire de cet acteur américain la seule société au monde disposant d’une base de données aussi exhaustive », déplore la DGSI.

La conclusion n’est guère réjouissante. « Les domaines d’excellence français » seraient « particulièrement exposés », assurent ces policiers en charge de la protection du patrimoine économique. Selon eux, «les PME ne se sont pas suffisamment armées et les grands groupes français semblent également vulnérables, privilégiant des stratégies de repli et d’évitement afin de ne pas s’exposer ». Une vision bien pessimiste alors que la mondialisation poursuit sa course effrénée.

En 2016, deux agences liées au Pentagone [...] ont cherché à obtenir des informations sur les programmes de recherche de plusieurs établissements publics français en s’adressant directement à des chercheurs

ESPIONNAGE Méfiez-vous de vos amis. Ce pourrait être le titre d’une note du contre-espionnage français a eu connaissance. Un document de six pages, destiné à éclairer l’exécutif et daté du 12 avril dernier. Il se présente sobrement comme un « panorama des ingérences économiques américaines en France ». Mais quand la Direction générale de la sécurité intérieure (DGSI), rattachée directement au ministre de l’Intérieur, s’empare d’un tel sujet, l’affaire prend un certain relief. Car c’est un service phare de la Place Beauvau qui alerte ici le pouvoir.

Les termes sont choisis. « Les acteurs américains déploient une stratégie de conquête des marchés à l’export qui se traduit, à l’égard de la France en particulier, par une politique offensive en faveur de leurs intérêts économiques », écrivent les analystes de la DGSI. Selon eux, « les secteurs ciblés correspondent à des domaines d’avenir présentés de longue date comme stratégiques par les autorités américaines, dont l’aéronautique, la santé et plus généralement le monde de la recherche ». Ils ajoutent : « Cette stratégie, qui vise à favoriser les entreprises américaines aux dépens de leurs concurrents étrangers, est déployée par des entités tant publiques que privées – administrations, entreprises, cabinets d’avocats et de conseil, etc. – qui œuvrent de concert et déploient un arsenal de dispositifs et mesures économiques et juridiques. »

La DGSI est sûre de son fait: «Les entreprises françaises évoluant dans ces secteurs font l’objet d’attaques ciblées, notamment par le biais de contentieux juridiques, de tentatives de captation d’informations et d’ingérence économique. » Premier secteur concerné : l’aéronautique. «Dans un contexte très concurrentiel, où les États-Unis se prêtent à des manœuvres pour favoriser Boeing sur des marchés prometteurs, le groupe Airbus connaît des difficultés conjoncturelles depuis quelques années pour plusieurs de ses programmes (A380, A320, A400M). L’avionneur européen est également vulnérable sur le plan judiciaire et cherche à se mettre en conformité afin d’éviter de lourdes sanctions », affirme l’agence de contre-espionnage de Beauvau.

À la lire, « Airbus fait actuellement l’objet d’audits de conformité en matière de lutte contre la corruption. C’est dans ce cadre qu’interviennent en son sein des cabinets d’avocats américains ». Or, s’inquiètent nos contre-espions, ces acteurs « disposent, depuis 2015, d’un accès privilégié à des données stratégiques du groupe ». Ainsi, « les informations de toutes natures saisies auprès des cadres d’Airbus permettent de cartographier tous les intermédiaires et contacts du groupe, ainsi que ses axes de développement à l’international ».

La DGSI l’affirme : plusieurs des avocats concernés « sont en contact avec des administrations américaines. Ces cabinets avaient également été missionnés par Alstom et Technip dans des procédures analogues ayant abouti à de lourdes condamnations pour les deux groupes français ».

« Patriotisme économique »

Les sociétés de taille plus modeste ne seraient guère épargnées non plus. « Les acteurs américains, publics et privés, ont ciblé à plusieurs reprises la recherche et l’innovation françaises en proposant des financements à des organismes de recherche ou à des entreprises innovantes, afin de soutenir des programmes ou des projets de développement à l’international », constate la DGSI. En apparence, la simple logique des affaires. Mais derrière, il n’y aurait rien d’amical : « Il s’agit bien de dépecer les fleurons tricolores », regrette un préfet très au fait des questions de sécurité nationale. Selon lui, « les Américains coopèrent très fortement avec la France et les services alliés au niveau opérationnel contre le terrorisme islamique et l’espionnage chinois ou russe, mais 60 % de leur activité reste centrée sur la recherche de renseignements stratégiques. Tous les moyens sont bon pour faire vivre leur patriotisme économique ».

Ce grand commis révèle qu’«il fut un temps pas si lointain où les services américains ont été lourdement suspectés d’avoir piégé les ordinateurs de Bercy ». Concernant l’activité économique, il assure toutefois que « l’essentiel se passe en toute transparence, de façon ouverte, notamment par des prises de contact directes avec des cadres des sociétés françaises ciblées ». À l’entendre, « les interlocuteurs les séduisent, les invitent à donner des conférences, puis à rédiger des notes de plus en plus précises ». Sur les nouvelles technologies, « dès qu’une société française est en avance, les Américains la ravissent en envoyant au feu leurs puissants fonds d’investissement », assure cet homme du sérail.

La note de la DGSI ne dit pas autre chose. Elle évoque une société française vendue 12 millions de dollars à des fonds américains. « Par la suite, écrivent ses auteurs, le siège de l’entreprise et ses activités de recherche et développement ont été transférées aux États-Unis. À l’issue d’une croissance spectaculaire, la société est désormais valorisée à hauteur d’un milliard de dollars. » Du point de vue tricolore, c’est une perte. Mais c’est la loi du marché.

Que penser alors de cette autre entreprise qui développait, elle, des produits orthopédiques ? Selon la DGSI, la société française Tornier a « connu un sort comparable entre 2006 et 2015 après sa prise de contrôle par un fonds américain ». Puis elle a été « dissoute dans le cadre d’une fusion avec la firme américaine ». Perdue pour la France. En 2017, une société bretonne spécialisée dans la chirurgie de l’épaule assistée par ordinateur avait établi un partenariat. « Disposant d’une avance technologique conséquente », elle « envisageait à terme de se présenter en concurrent de son partenaire américain et était susceptible de capter 20% de son marché si le projet se concrétisait ». Mais elle n’a pas résisté aux millions de dollars mis sur la table.

Page après page se dessine l’« offensive » que les analystes de Beauvau croient déceler derrière toutes ces opérations commerciales. « La DGSI a également identifié l’intérêt marqué des acteurs économiques pour les sociétés spécialisées dans la gestion des données médicales, conduisant à l’acquisition de plusieurs sociétés françaises spécialisées dans le traitement de ce type d’informa- tions », révèle le document. Et de citer le cas de « la branche dédiée à la gestion des données clients et stratégiques de Cegedim, acquise par IMS Health en 2015 ». « Cette opération a contribué à faire de cet acteur américain la seule société au monde disposant d’une base de données aussi exhaustive », déplore la DGSI.

La conclusion n’est guère réjouissante. « Les domaines d’excellence français » seraient « particulièrement exposés », assurent ces policiers en charge de la protection du patrimoine économique. Selon eux, «les PME ne se sont pas suffisamment armées et les grands groupes français semblent également vulnérables, privilégiant des stratégies de repli et d’évitement afin de ne pas s’exposer ». Une vision bien pessimiste alors que la mondialisation poursuit sa course effrénée.

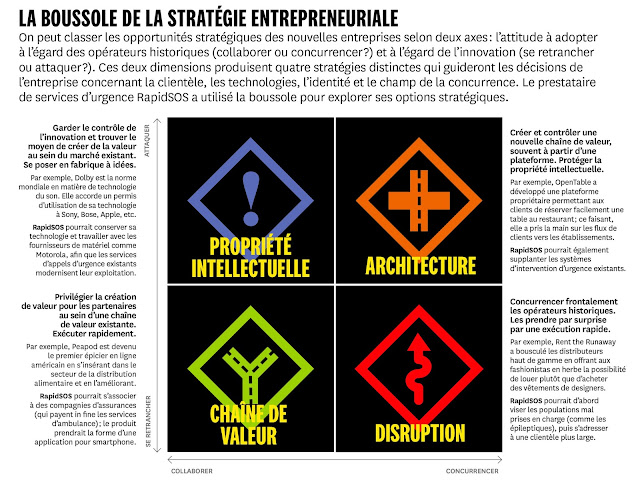

UNE STRATÉGIE POUR LES START-UP

Pour une start-up, RapidSOS avait un argumentaire facile à comprendre : faire entrer les appels d’urgence dans l’ère du smartphone. La mise en place des systèmes d’intervention d’urgence ayant précédé l’arrivée des mobiles, la plupart avaient des difficultés à localiser correctement les appels émis par les utilisateurs de smartphones, ce qui allongeait les délais d’intervention et aggravait les diagnostics.

Les fondateurs de RapidSOS, Michael Martin, diplômé de la Harvard Business School, et Nick Horelik, ingénieur du MIT, avaient développé un moyen de communiquer aux services d’urgence l’origine des appels passés par mobiles, système qui nécessitait un minimum d’adaptation

de la part des acteurs du secteur. Après avoir levé les premiers fonds lors de concours de business plans, Michael Martin et Nick Horelik se sont trouvés face à un dilemme : comment mettre leur technologie sur le marché ?

La réponse n’était pas évidente : ils ont en effet identifié quatre pistes possibles (voir l’encadré « La boussole de la stratégie entrepreneuriale »). Ils pouvaient être follement ambitieux et oser faire table rase des systèmes d’intervention d’urgence existants, en créant un « Uber des ambulances ». Ils pouvaient tenter une stratégie de disruption classique : cibler d’abord des populations mal prises en charge, comme les personnes atteintes d’épilepsie, avec l’intention de s’étendre ultérieurement à une clientèle plus large. Ils pouvaient également éviter la concurrence frontale, soit en aidant des acteurs de l’urgence à se moderniser en travaillant, par exemple, avec des fournisseurs d’équipement comme Motorola, soit en s’associant avec des compagnies d’assurances qui prennent en charge in fine le coût du service d’ambulance.

De nombreux entrepreneurs, naviguant dans le brouillard de l’incertitude, craignent que cette exploration ne retarde la commercialisation. Dès lors, ils optent pour la première stratégie qui leur vient à l’esprit, se moquant de la réflexion et de la planification qui accompagnent une stratégie mûrement réfléchie. C’est le célèbre mot de Richard Branson : « A la fin, tu te dis : on s’en fout, y a qu’à le faire ; tentons le coup. »

Il arrive que cette approche fonctionne, bien sûr. Mais, en général, ce genre d’expérimentation sur le tas est à éviter, même lorsqu’elle requiert peu de ressources. Les entrepreneurs qui s’engagent sur la première piste prometteuse entrevue fragilisent leur start-up face à des concurrents qui empruntent une voie commerciale moins évidente, mais en fin de compte plus efficace pour atteindre leurs clients. Shai Agassi, par exemple, a dépensé près d’un milliard de dollars pour bâtir un écosystème autour de Better Place, son système de « batteries échangeables » pour le segment des voitures électriques. L’approche plus réfléchie et progressive d’Elon Musk, consistant à développer une Tesla intégrée et extrêmement fiable, s’est avérée une meilleure stratégie.

Et ce n’est pas le seul problème d’une philosophie qui privilégie l’action. Les créateurs apparaissent plus sûrs d’eux et convaincants aux yeux des investisseurs, des salariés et des partenaires lorsque plusieurs stratégies démontrent le potentiel de leur idée : cela en valide la force et les hypothèses de base.

Est-il possible d’explorer des choix stratégiques sans trop ralentir le processus ? Après avoir étudié et accompagné des centaines de start-up au cours des vingt dernières années, nous avons développé une méthode baptisée « la boussole de la stratégie entrepreneuriale » ; elle permet aux créateurs d’entreprises de clarifier de façon pratique les choix critiques qui se présentent à eux. Cette boussole décrit quatre stratégies génériques de mise sur le marché qui méritent d’être étudiées au moment de passer de l’idée à son lancement, chacune offrant une manière différente de créer et de s’approprier de la valeur.

LA BOUSSOLE DE LA STRATÉGIE ENTREPRENEURIALE

Au cœur de notre approche, il y a la prise de conscience que, quelle que soit l’innovation, une stratégie de mise sur le marché entraîne des choix de clientèle, de technologies, d’identité organisationnelle et de positionnement concurrentiel (voir l’encadré « Les quatre décisions »). Pour compliquer les choses, ces décisions sont interdépendantes : le choix de clientèle influe sur celui d’une identité organisationnelle et sur celui de ses technologies.

Pour les entreprises dotées de ressources, ces quatre décisions impliquent d’analyser des données dont elles disposent probablement déjà. Elles ont aussi les moyens de mener des études de marché et des expériences sur plusieurs fronts. Enfin, elles possèdent le bénéfice de l’expérience. En revanche, une start-up ayant peu de moyens manque d’expérience et des connaissances que celle-ci apporte. Cela peut toutefois être un avantage, car l’expérience, les données historiques et les engagements qui alimentent les pratiques existantes créent parfois des angles morts chez les entreprises établies, au risque de leur faire négliger des innovations dangereuses pour leur existence. Néanmoins, lorsque les sociétés en place prendront conscience des innovations, les start-up finiront par se heurter à la concurrence. De plus, elles subiront à coup sûr la pression d’autres start-up cherchant à les devancer sur le marché.

Les entrepreneurs se sentent parfois submergés par l’éventail des choix qui se présentent à eux, même si certaines pistes seront écartées car impraticables, tandis que d’autres s’articuleront mal au projet. Notre recherche laisse toutefois penser que les quatre catégories de la boussole rendent le processus gérable, en indiquant rapidement aux jeunes entreprises des stratégies efficaces de mise sur le marché et en mettant en évidence les hypothèses qui éclaireront leurs choix.

Afin de faire le tri parmi les stratégies potentielles, chaque nouvelle entreprise doit envisager deux alternatives compétitives précises :

Collaborer ou concurrencer ? Travailler avec des acteurs établis procure un accès aux ressources et aux supply chains permettant aux start-up d’attaquer plus vite un marché plus vaste et plus mature. Mais l’entreprise est susceptible de connaître des retards importants en raison de la bureaucratie propre aux grands groupes ; elle risque aussi de n’obtenir qu’une petite part d’un gâteau potentiellement plus grand (l’opérateur historique aura probablement un pouvoir de négociation plus élevé dans la relation, surtout s’il peut s’approprier des composants clés de l’idée de la start-up.)

L’inverse présente également des avantages et des inconvénients. Concurrencer des acteurs établis sur un secteur donne à la start-up davantage de liberté pour développer sa propre chaîne de valeur, travailler avec les clients que les opérateurs historiques ont peut-être négligés et apporter au marché des innovations qui améliorent la valeur pour les clients, tout en supplantant des produits qui marchent déjà. Toutefois, cela implique de s’attaquer à des concurrents disposant de ressources financières plus importantes et d’une infrastructure économique déjà en place.

Se retrancher ou attaquer ? Certaines entreprises pensent avoir davantage à gagner en conservant un contrôle strict de leur produit ou de leur technologie et que l’imitation les fragilisera. C’est pourquoi elles investissent dans la protection de la propriété intellectuelle. Une protection de la propriété intellectuelle (PI) en bonne et due forme, quoique onéreuse, permet à une start-up technologique de s’extraire d’une concurrence frontale ou d’obtenir un important levier de négociation dans les discussions avec un partenaire de supply chain. Mais privilégier le contrôle augmente les coûts de transaction et les difficultés liées à la mise sur le marché d’une innovation ainsi qu’à la collaboration avec les clients et les partenaires.

En revanche, privilégier une entrée rapide sur le marché accélère la commercialisation et le développement qui se déroulent généralement en collaboration étroite avec les partenaires et les clients. Les start-up choisissant cette voie donnent la priorité à l’expérimentation et à l’itération de leurs idées directement sur le marché. Alors qu’une stratégie bâtie sur le contrôle est susceptible de retarder l’entrée sur le marché, les start-up qui s’attachent à y pénétrer s’attendent à la concurrence et comptent sur leur agilité pour réagir quand la concurrence menace. Elles bougent vite et font des dégâts.

Répondre à ces deux questions simplifie grandement le processus de réflexion stratégique. Plutôt que de composer un menu à la carte correspondant à une idée donnée, l’équipe fondatrice évaluera son potentiel de création et d’appropriation de valeur à partir des options envisageables au sein de chaque stratégie.

A présent, examinons ces quatre stratégies.

Dans ce quadrant de la boussole, l’entreprise collabore avec les sociétés installées en conservant le contrôle sur ses produits ou ses technologies. La start-up se concentre sur la production et le développement d’idées en s’épargnant le coût des activités en aval en contact direct avec les clients. L’idée-force doit apporter de la valeur aux clients des opérateurs historiques ; par conséquent, les choix de développement dicteront celui des partenaires les plus adaptés à la nouvelle entreprise.

De plus, comme la coopération requiert un alignement sur les activités des entreprises installées, la start-up choisira probablement d’investir dans des technologies généralisables, compatibles avec les systèmes en place. Enfin, son identité (une sorte de fabrique à idées) se reflétera dans le développement d’innovations qui parviendront sur le marché par le truchement de sociétés choisies. Mais elle développera un petit nombre de technologies modulaires ayant un impact important sur le secteur et ne se lancera pas dans l’expérimentation désordonnée de chaque nouvelle technologie potentielle.

L’entreprise Dolby, spécialiste du son, en est la parfaite illustration. Quiconque recherche un système stéréo ou regarde un film au cinéma tombe forcément sur la marque Dolby. Les technologies de réduction de bruit inventées par Ray Dolby en 1965 et brevetées par les Laboratoires Dolby sont devenues une norme internationale, numéro 1 du marché depuis cinquante ans. On leur attribue l’augmentation de l’intensité émotionnelle de films emblématiques comme « Orange mécanique », de Stanley Kubrick, et « La Guerre des étoiles », de George Lucas. Pourtant, Dolby a atteint plusieurs milliards de dollars de valorisation en ayant très peu de contacts avec les réalisateurs, les producteurs de musique et les audiophiles. L’entreprise a licencié sa technologie propriétaire auprès de nombreux concepteurs et fabricants de produits dont Sony, Bose, Apple et Yamaha.

Les entrepreneurs qui choisissent une stratégie semblable à celle de Dolby prennent l’entretien et la protection de leur propriété intellectuelle très au sérieux. Des brevets et des marques conçus avec soin et gérés en lien avec une solide R & D peuvent produire des défenses puissantes, permettant à la start-up de préserver longtemps son pouvoir de négociation. Cette stratégie impose des choix de culture et de compétences. La start-up doit investir dans les bonnes compétences de R & D mais aussi auprès de juristes intelligents et impliqués. La stratégie PI s’est avérée efficace sur des niches comme Dolby et des secteurs entiers comme les biotechnologies, mais également pour des plates-formes technologiques de pointe comme Qualcomm et des intermédiaires de marché comme Getty Images.

Cette stratégie est le pôle inverse de la stratégie PI. Il s’agit de concurrencer directement les entreprises installées en mettant l’accent sur la commercialisation de l’idée et la croissance rapide de ses parts de marché plutôt que sur le contrôle de son développement. Les entrepreneurs disruptifs ont pour objectif de redéfinir les chaînes de valeur en place et les entreprises qui les dominent. Mais la nature même de la disruption permet à d’autres de prendre un chemin identique. C’est pourquoi la capacité de prendre les devants et de rester en tête est au cœur de cette stratégie.

Bien que le terme « disruption » évoque l’idée de chaos, le but premier de l’entrepreneur est en réalité d’éviter de tenter le diable et de provoquer une réaction violente (et potentiellement fatale). La start-up s’efforcera de développer rapidement capacités, ressources et fidélité des clients afin que, au réveil des opérateurs historiques, elle ait pris assez d’avance pour ne pas être rattrapée par les imitateurs.

Par conséquent, le choix des premiers clients est en général un segment de niche, souvent mal servi par les groupes installés et absent de leur radar. Cela permet à la start-up de gagner en crédibilité et d’explorer (avant qu’on ne s’en aperçoive) de nouvelles technologies pouvant présenter des défauts, mais aussi de vraies perspectives d’amélioration. Si ces technologies font la preuve de leur fiabilité, les opérateurs historiques (dont les capacités et les engagements sont organisés autour de technologies éprouvées) auront généralement du mal à les adopter.

L’identité de l’entrepreneur disruptif reflète l’énergie et la vivacité. La start-up emploie des jeunes

affamés (et pas seulement de nouilles instantanées). Elle ne craint pas la violence de la concurrence à venir ; au contraire, elle est impatiente de croiser le fer. Elle doit être agile et réactive. Et elle est obnubilée par la croissance.

Netflix est emblématique de ce quadrant. Exaspérés par les amendes pour retard infligées par les loueurs de vidéo, ses fondateurs, Marc Randolph et Reed Hastings, ont imaginé une solution qui exploiterait la technologie alors balbutiante des DVD. Après avoir testé leur idée en envoyant un DVD par courrier, ils ont créé, à la fin des années 1990, un service permettant aux cinéphiles (de préférence au grand public intéressé surtout par les dernières superproductions) de recevoir et de renvoyer leurs films de cette façon. La stratégie de Netflix était d’exploiter la « longue traîne » des contenus (low cost) et de développer un moteur de recommandations qui renforcerait les relations clients, favorisant ainsi le développement d’une nouvelle méthode de location de films qui périmerait le modèle en dur de Blockbuster (Blockbuster a d’abord snobé Netflix, lui reprochant de négliger le grand public, puis la chaîne a vu les marges de ses magasins s’effondrer avant de disparaître).

Rent the Runway utilise la stratégie de disruption pour transformer le marché vestimentaire féminin haut de gamme. Deux titulaires d’un MBA de Harvard, Jennifer Hyman et Jennifer Fleiss, ont fondé l’entreprise en 2009 après avoir repéré le problème des fashionistas qui achetaient des robes qu’elles ne mettraient qu’une seule fois. Rent the Runway a développé un site Web offrant aux femmes ambitieuses la possibilité de louer plutôt que d’acheter des marques de designers et s’est attachée à résoudre les défis opérationnels et logistiques posés par les envois et retours de vêtements. Bien que la société n’ait pas encore délogé Neiman Marcus (une chaîne de grands magasins de luxe) et d’autres acteurs plus traditionnels qui s’adressent aux clientes fortunées de la haute couture en quête d’une expérience personnalisée en magasin, elle a créé une base de clientèle fidèle qui s’est fait la porte-parole de la marque sur les réseaux sociaux. Sa croissance extraordinaire témoigne de la puissance de l’exécution face à des acteurs traditionnels moins agiles.

La disruption est enthousiasmante ; à côté, une stratégie de chaîne de valeur peut sembler banale. La start-up investit dans la commercialisation et le renforcement de la compétitivité au jour le jour plutôt

que dans le contrôle du nouveau produit et l’établissement de barrières d’entrée, mais son objectif est de s’insérer dans une chaîne de valeur existante plutôt que de viser son renversement.

Une approche banale peut néanmoins donner naissance à une affaire très lucrative. Prenons Foxconn, fabricant chinois d’électronique, l’une des rares entreprises mondiales capables d’industrialiser et de livrer dans les délais les nouveaux produits d’Apple et d’autres groupes. L’identité de ces sociétés se forge davantage dans les compétences que dans la concurrence agressive. Et quoique les entrepreneurs en chaîne de valeur soient guidés par les clients et la technologie d’autres entreprises, ils s’appliquent à développer des talents rares et des capacités sur mesure pour devenir des partenaires privilégiés.

La stratégie de chaîne de valeur est accessible à la plupart des start-up. Tandis que le supermarché en ligne Webvan, fondé en 1996, tentait de disrupter le secteur de la distribution, Peapod devenait l’épicerie Internet américaine numéro 1 en apportant un complément à valeur ajoutée aux distributeurs traditionnels (Webvan a fait faillite en 2001).

Un partenariat précoce avec le distributeur agroalimentaire Jewel-Osco, près de Chicago, a permis à Peapod de repérer ses clientes idéales (des femmes actives) et ce qu’elles appréciaient le plus (la possibilité, entre autres, de passer régulièrement commande et de fixer l’heure de livraison). Tandis que la stratégie de disruption de Webvan supposait de revoir de fond en comble l’expérience des courses, l’approche plus pointue de Peapod lui permettait de développer une offre de valeur précieuse pour des clientes prêtes à payer plus cher des commandes et des livraisons automatisées, prestation qui a débouché sur un partenariat profitable avec la chaîne de supermarchés Stop & Shop. Peapod a accumulé le savoir-faire et développé les compétences spécifiques grâce auxquelles il est en tête du secteur de l’épicerie en ligne depuis près de vingt ans.

Les entrepreneurs qui adoptent l’approche de Peapod créent et s’approprient de la valeur en visant une seule tranche « horizontale » de la chaîne de valeur sur laquelle leur expertise et leurs compétences sont inégalables. Dans aucune autre stratégie entrepreneuriale le rôle de l’équipe fondatrice ne semble plus important. En plus de l’embauche de commerciaux orientés client final ou d’ingénieurs capables d’améliorer techniquement le produit, elle doit pouvoir intégrer des innovateurs, des responsables du développement et des partenaires de la supply chain.

Les capacités de la start-up devront se traduire par une meilleure différenciation ou par un avantage coût pour les entreprises en place. Et même si l’innovation améliore en effet la position concurrentielle de l’ensemble de la chaîne de valeur, la nouvelle société ne s’imposera que si d’autres acteurs de la chaîne sont incapables de reproduire la valeur qu’elle aura créée.

Tandis que la stratégie de la chaîne valeur est le domaine des réussites discrètes, les entrepreneurs qui font le choix, avec succès, de la stratégie architecturale, tendent à être très médiatisés. Cette stratégie permet aux start-up d’être à la fois compétitives et maîtresses de la situation, mais elle est inapplicable pour de nombreuses idées, voire pour la plupart, et extrêmement risquée lorsqu’elle est exécutable. C’est le terrain de jeu de Facebook et de Google.

Les entrepreneurs qui s’engagent dans une stratégie architecturale conçoivent une chaîne de valeur absolument inédite, puis en contrôlent tous les points clés. Ils ne sont pas forcément les inventeurs des technologies sous-jacentes (il y avait des moteurs de recherche avant Google et des réseaux sociaux avant Facebook), mais ils les rendent accessibles au grand public en prenant soin de mettre en cohérence les choix de clientèle, de technologie et d’identité. Face- book s’est engagée très tôt à ne pas facturer ses utilisateurs alors même que la dynamique du média social les enchaînerait à la plateforme. Google a pris pour devise « Ne soyez pas malveillants » afin de s’imposer sans subir les résistances qui ont affecté d’autres entreprises informatiques, à l’instar d’IBM ou de Microsoft. Mais, dans chaque cas, on a supprimé des possibilités de retournement. Autrement dit, les risques pour les entrepreneurs architecturaux proviennent du fait qu’ils n’ont qu’une seule cartouche à tirer pour toucher le gros lot (rappelez-vous la triste histoire de Segway.)

Il n’est donc pas surprenant que les entrepreneurs architecturaux finissent souvent par bâtir des plate- formes plutôt que des produits. Bien que les platesformes puissent être commercialisées avec les autres stratégies, si leur centre névralgique est inaccessible, l’entrepreneur est susceptible de contrôler une nouvelle chaîne de valeur.

Prenons l’exemple d’OpenTable, un service de réservation de restaurants en ligne fondé en 1998 par

Chuck Templeton. Motivé par le défi de simplifier les réservations par téléphone, ce dernier a fait l’hypothèse qu’en plus d’offrir une plateforme de réservation, un intermédiaire en ligne efficace aurait à résoudre le problème de gestion des couverts. Il a donc décidé de développer un système qui combinerait réservations et logiciel de gestion de plan de salle, ce qui le mettait en concurrence directe avec les fournisseurs traditionnels des points de vente comme IBM et NCR.

Comme le rappelle Chuck Templeton, OpenTable ressemblait à ses débuts « à ce fil électrique unique qui court entre les poutres pour fournir lumière et connexion ». Pour amener le marché à sa start-up, il cibla d’abord les restaurants les plus en vue. « Nous avons réussi à avoir les vingt principaux restaurants de San Francisco, explique-t-il, et les cinquante autres ont voulu en être, eux aussi. On a commencé à atteindre la masse critique pour le site. » Chuck Templeton a réorganisé la chaîne de valeur du secteur de la restauration de sorte que l’exploitation des établissements soit intégrée au premier contact que les clients avaient avec eux, c’est-à-dire dès la phase de réservation. Open- Table a pris le contrôle de précieuses données propriétaires sur les préférences et exigences des clients et a établi une plateforme difficile à détrôner, faisant partie de la « panoplie » de tout nouveau restaurateur. Cette domination explique les 2,6 milliards de dollars déboursés par Priceline pour l’acquérir en 2014.

Voyons à présent comment les entrepreneurs peuvent utiliser la boussole stratégique pour choisir parmi les quatre approches de base.

La première étape consiste à compléter autant de quadrants que possible par des options stratégiques. La tâche n’est pas aisée. Cela suppose de réunir des informations supplémentaires et d’expérimenter jusqu’à un certain point (mais les engagements doivent rester modestes jusqu’à ce qu’un choix soit fait).

On trouvera des approches particulièrement efficaces pour les start-up dans « The Lean Startup », d’Eric Ries, « Business Model Generation », d’Alexander Os- terwalder et Yves Pigneur, et « Disciplined Entrepre- neurship », de Bill Aulet. Toutefois, quelle que soit la méthode choisie, celle-ci doit inclure un processus explicite de construction d’hypothèses et de test, comme l’ont élégamment souligné A.G. Lafley, Roger L. Martin, Jan W. Rivkin et Nicolaj Siggelkow dans « Bringing Science to the Art of Strategy » (HBR édition américaine, septembre 2012).

Ce processus apporte un minimum d’éclairages essentiels sur les contraintes clés associées à chaque direction indiquée par la boussole. Certains choix peuvent être écartés, faute de faisabilité ou de cohérence avec les compétences de l’équipe fondatrice. Dans d’autres cas, les exigences (en termes de capitaux, d’engagement et de vitesse) seront assez claires pour permettre à la start-up de se concentrer dessus afin de faire réussir la stratégie choisie.

Une fois les alternatives identifiées, comment l’entrepreneur doit-il procéder pour choisir ? Revenons à RapidSOS. Discutant des prochaines étapes de leur idée (l’accès aux systèmes d’intervention d’urgence par téléphone mobile), ils utilisèrent la boussole pour identifier quatre stratégies. Comme nous l’avons dit plus haut, ils avaient le choix entre une stratégie architecturale visant à remplacer les systèmes en place par un « Uber des ambulances » ; une stratégie de propriété intellectuelle afin de collaborer avec les acteurs des systèmes d’urgence déjà en place ; une stratégie de chaîne de valeur pour travailler avec les compagnies d’assurances et d’autres partenaires en lien direct avec les consommateurs, devenant ainsi une fonctionnalité d’une application d’entreprise ; ou encore une stratégie de disruption afin de se spécialiser sur un segment de clientèle étroit pour qui l’intervention d’urgence est une priorité (les épileptiques, par exemple) et de s’associer à des associations de malades pour répondre à leurs besoins.

Pour chaque quadrant de la boussole, l’entreprise identifia la clientèle à cibler, la technologie à privilégier, l’identité à revêtir et les concurrents à affronter, ainsi que la manière de le faire. Les quatre voies apparaissaient plausibles, ce qui validait solidement l’idée des fondateurs. S’il n’existe qu’une seule vision viable de l’avenir, c’est que le projet manque sans doute de substance économique.

Disposer de plusieurs options solides n’est pas nécessairement paralysant. L’entrepreneur aura simplement à choisir la stratégie la plus cohérente avec son objectif initial. La mission de RapidSOS d’améliorer le service à l’intention de groupes de malades précis conduisit l’équipe à privilégier avec beaucoup de conviction une stratégie de disruption. Cet engagement que Michael Martin et Nick Horelik étaient en mesure de transmettre avec passion et détermination les aida à convaincre les malades et les partenaires du secteur des urgences, permettant à RapidSOS d’étendre en deux ans sa technologie à l’ensemble du marché.

L’équipe fondatrice ne se contente pas de faire un choix, elle doit l’assumer. La cohérence entre la stratégie et la mission est essentielle pour motiver les créateurs et convaincre les premiers partenaires de s’engager sur cette voie. Soyons clairs : faire un choix exige de s’y impliquer, mais ne ferme pas les autres voies. La décision de RapidSOS de s’adresser à la fois aux associations de malades et aux acteurs des interventions d’urgence a réduit la probabilité qu’elle court-circuite les systèmes d’appel traditionnels, à moyen terme du moins. Mais s’adresser aux associations de malades a favorisé l’engagement des utilisateurs finaux, ce qui, avec le temps, a engendré des collaborations fructueuses et attiré des investissements de la part d’acteurs mieux installés, comme Motorola.

Cela dit, chaque stratégie affecte les éventuels changements de cap (ou pivots) ; chacune en supprime certains et en ajoute d’autres. L’entreprise doit en être consciente afin d’éviter de futurs surcoûts, tout en ménageant des occasions de passer du stade de la start-up à celui du changement d’échelle.

LA BOUSSOLE DE LA STRATÉGIE ENTREPRENEURIALE n’élimine ni ne réduit l’incertitude inhérente au lancement d’une start-up. En revanche, elle fournit un cadre cohérent pour échapper aux perceptions du paysage existant et identifier d’autres environnements possibles parmi lesquels choisir. Le verbe « choisir » est essentiel ici. Lorsqu’une start-up affronte la concurrence avec de nouveaux produits qui n’apportent pas d’innovation conséquente, son succès est largement déterminé par la manière dont l’environnement affecte ses choix stratégiques. Chez les opérateurs historiques, le gagnant est en général celui qui comprend le mieux l’environnement. Mais les entrepreneurs qui apportent une véritable nouveauté ont l’occasion de remodeler le paysage, voire, comme l’a fait Dolby, d’en dessiner une partie qu’ils détiendront ou, comme Amazon, de créer une réalité entièrement nouvelle. Le choix leur appartient en grande partie. Notre matrice est conçue pour les aider à faire le bon et à mettre leur imagination et leur implication au service de la concrétisation de leur idée.

Est-il possible d’explorer des choix stratégiques sans trop ralentir le processus ? Après avoir étudié et accompagné des centaines de start-up au cours des vingt dernières années, nous avons développé une méthode baptisée « la boussole de la stratégie entrepreneuriale » ; elle permet aux créateurs d’entreprises de clarifier de façon pratique les choix critiques qui se présentent à eux. Cette boussole décrit quatre stratégies génériques de mise sur le marché qui méritent d’être étudiées au moment de passer de l’idée à son lancement, chacune offrant une manière différente de créer et de s’approprier de la valeur.

LA BOUSSOLE DE LA STRATÉGIE ENTREPRENEURIALE

Au cœur de notre approche, il y a la prise de conscience que, quelle que soit l’innovation, une stratégie de mise sur le marché entraîne des choix de clientèle, de technologies, d’identité organisationnelle et de positionnement concurrentiel (voir l’encadré « Les quatre décisions »). Pour compliquer les choses, ces décisions sont interdépendantes : le choix de clientèle influe sur celui d’une identité organisationnelle et sur celui de ses technologies.

Pour les entreprises dotées de ressources, ces quatre décisions impliquent d’analyser des données dont elles disposent probablement déjà. Elles ont aussi les moyens de mener des études de marché et des expériences sur plusieurs fronts. Enfin, elles possèdent le bénéfice de l’expérience. En revanche, une start-up ayant peu de moyens manque d’expérience et des connaissances que celle-ci apporte. Cela peut toutefois être un avantage, car l’expérience, les données historiques et les engagements qui alimentent les pratiques existantes créent parfois des angles morts chez les entreprises établies, au risque de leur faire négliger des innovations dangereuses pour leur existence. Néanmoins, lorsque les sociétés en place prendront conscience des innovations, les start-up finiront par se heurter à la concurrence. De plus, elles subiront à coup sûr la pression d’autres start-up cherchant à les devancer sur le marché.

Les entrepreneurs se sentent parfois submergés par l’éventail des choix qui se présentent à eux, même si certaines pistes seront écartées car impraticables, tandis que d’autres s’articuleront mal au projet. Notre recherche laisse toutefois penser que les quatre catégories de la boussole rendent le processus gérable, en indiquant rapidement aux jeunes entreprises des stratégies efficaces de mise sur le marché et en mettant en évidence les hypothèses qui éclaireront leurs choix.

Afin de faire le tri parmi les stratégies potentielles, chaque nouvelle entreprise doit envisager deux alternatives compétitives précises :

Collaborer ou concurrencer ? Travailler avec des acteurs établis procure un accès aux ressources et aux supply chains permettant aux start-up d’attaquer plus vite un marché plus vaste et plus mature. Mais l’entreprise est susceptible de connaître des retards importants en raison de la bureaucratie propre aux grands groupes ; elle risque aussi de n’obtenir qu’une petite part d’un gâteau potentiellement plus grand (l’opérateur historique aura probablement un pouvoir de négociation plus élevé dans la relation, surtout s’il peut s’approprier des composants clés de l’idée de la start-up.)

L’inverse présente également des avantages et des inconvénients. Concurrencer des acteurs établis sur un secteur donne à la start-up davantage de liberté pour développer sa propre chaîne de valeur, travailler avec les clients que les opérateurs historiques ont peut-être négligés et apporter au marché des innovations qui améliorent la valeur pour les clients, tout en supplantant des produits qui marchent déjà. Toutefois, cela implique de s’attaquer à des concurrents disposant de ressources financières plus importantes et d’une infrastructure économique déjà en place.

Se retrancher ou attaquer ? Certaines entreprises pensent avoir davantage à gagner en conservant un contrôle strict de leur produit ou de leur technologie et que l’imitation les fragilisera. C’est pourquoi elles investissent dans la protection de la propriété intellectuelle. Une protection de la propriété intellectuelle (PI) en bonne et due forme, quoique onéreuse, permet à une start-up technologique de s’extraire d’une concurrence frontale ou d’obtenir un important levier de négociation dans les discussions avec un partenaire de supply chain. Mais privilégier le contrôle augmente les coûts de transaction et les difficultés liées à la mise sur le marché d’une innovation ainsi qu’à la collaboration avec les clients et les partenaires.

En revanche, privilégier une entrée rapide sur le marché accélère la commercialisation et le développement qui se déroulent généralement en collaboration étroite avec les partenaires et les clients. Les start-up choisissant cette voie donnent la priorité à l’expérimentation et à l’itération de leurs idées directement sur le marché. Alors qu’une stratégie bâtie sur le contrôle est susceptible de retarder l’entrée sur le marché, les start-up qui s’attachent à y pénétrer s’attendent à la concurrence et comptent sur leur agilité pour réagir quand la concurrence menace. Elles bougent vite et font des dégâts.

Répondre à ces deux questions simplifie grandement le processus de réflexion stratégique. Plutôt que de composer un menu à la carte correspondant à une idée donnée, l’équipe fondatrice évaluera son potentiel de création et d’appropriation de valeur à partir des options envisageables au sein de chaque stratégie.

A présent, examinons ces quatre stratégies.

LA STRATÉGIE DE PROPRIÉTÉ INTELLECTUELLE

Dans ce quadrant de la boussole, l’entreprise collabore avec les sociétés installées en conservant le contrôle sur ses produits ou ses technologies. La start-up se concentre sur la production et le développement d’idées en s’épargnant le coût des activités en aval en contact direct avec les clients. L’idée-force doit apporter de la valeur aux clients des opérateurs historiques ; par conséquent, les choix de développement dicteront celui des partenaires les plus adaptés à la nouvelle entreprise.

De plus, comme la coopération requiert un alignement sur les activités des entreprises installées, la start-up choisira probablement d’investir dans des technologies généralisables, compatibles avec les systèmes en place. Enfin, son identité (une sorte de fabrique à idées) se reflétera dans le développement d’innovations qui parviendront sur le marché par le truchement de sociétés choisies. Mais elle développera un petit nombre de technologies modulaires ayant un impact important sur le secteur et ne se lancera pas dans l’expérimentation désordonnée de chaque nouvelle technologie potentielle.

L’entreprise Dolby, spécialiste du son, en est la parfaite illustration. Quiconque recherche un système stéréo ou regarde un film au cinéma tombe forcément sur la marque Dolby. Les technologies de réduction de bruit inventées par Ray Dolby en 1965 et brevetées par les Laboratoires Dolby sont devenues une norme internationale, numéro 1 du marché depuis cinquante ans. On leur attribue l’augmentation de l’intensité émotionnelle de films emblématiques comme « Orange mécanique », de Stanley Kubrick, et « La Guerre des étoiles », de George Lucas. Pourtant, Dolby a atteint plusieurs milliards de dollars de valorisation en ayant très peu de contacts avec les réalisateurs, les producteurs de musique et les audiophiles. L’entreprise a licencié sa technologie propriétaire auprès de nombreux concepteurs et fabricants de produits dont Sony, Bose, Apple et Yamaha.

Les entrepreneurs qui choisissent une stratégie semblable à celle de Dolby prennent l’entretien et la protection de leur propriété intellectuelle très au sérieux. Des brevets et des marques conçus avec soin et gérés en lien avec une solide R & D peuvent produire des défenses puissantes, permettant à la start-up de préserver longtemps son pouvoir de négociation. Cette stratégie impose des choix de culture et de compétences. La start-up doit investir dans les bonnes compétences de R & D mais aussi auprès de juristes intelligents et impliqués. La stratégie PI s’est avérée efficace sur des niches comme Dolby et des secteurs entiers comme les biotechnologies, mais également pour des plates-formes technologiques de pointe comme Qualcomm et des intermédiaires de marché comme Getty Images.

LA STRATÉGIE DE DISRUPTION

Cette stratégie est le pôle inverse de la stratégie PI. Il s’agit de concurrencer directement les entreprises installées en mettant l’accent sur la commercialisation de l’idée et la croissance rapide de ses parts de marché plutôt que sur le contrôle de son développement. Les entrepreneurs disruptifs ont pour objectif de redéfinir les chaînes de valeur en place et les entreprises qui les dominent. Mais la nature même de la disruption permet à d’autres de prendre un chemin identique. C’est pourquoi la capacité de prendre les devants et de rester en tête est au cœur de cette stratégie.

Bien que le terme « disruption » évoque l’idée de chaos, le but premier de l’entrepreneur est en réalité d’éviter de tenter le diable et de provoquer une réaction violente (et potentiellement fatale). La start-up s’efforcera de développer rapidement capacités, ressources et fidélité des clients afin que, au réveil des opérateurs historiques, elle ait pris assez d’avance pour ne pas être rattrapée par les imitateurs.

Par conséquent, le choix des premiers clients est en général un segment de niche, souvent mal servi par les groupes installés et absent de leur radar. Cela permet à la start-up de gagner en crédibilité et d’explorer (avant qu’on ne s’en aperçoive) de nouvelles technologies pouvant présenter des défauts, mais aussi de vraies perspectives d’amélioration. Si ces technologies font la preuve de leur fiabilité, les opérateurs historiques (dont les capacités et les engagements sont organisés autour de technologies éprouvées) auront généralement du mal à les adopter.

L’identité de l’entrepreneur disruptif reflète l’énergie et la vivacité. La start-up emploie des jeunes

affamés (et pas seulement de nouilles instantanées). Elle ne craint pas la violence de la concurrence à venir ; au contraire, elle est impatiente de croiser le fer. Elle doit être agile et réactive. Et elle est obnubilée par la croissance.

Netflix est emblématique de ce quadrant. Exaspérés par les amendes pour retard infligées par les loueurs de vidéo, ses fondateurs, Marc Randolph et Reed Hastings, ont imaginé une solution qui exploiterait la technologie alors balbutiante des DVD. Après avoir testé leur idée en envoyant un DVD par courrier, ils ont créé, à la fin des années 1990, un service permettant aux cinéphiles (de préférence au grand public intéressé surtout par les dernières superproductions) de recevoir et de renvoyer leurs films de cette façon. La stratégie de Netflix était d’exploiter la « longue traîne » des contenus (low cost) et de développer un moteur de recommandations qui renforcerait les relations clients, favorisant ainsi le développement d’une nouvelle méthode de location de films qui périmerait le modèle en dur de Blockbuster (Blockbuster a d’abord snobé Netflix, lui reprochant de négliger le grand public, puis la chaîne a vu les marges de ses magasins s’effondrer avant de disparaître).

Rent the Runway utilise la stratégie de disruption pour transformer le marché vestimentaire féminin haut de gamme. Deux titulaires d’un MBA de Harvard, Jennifer Hyman et Jennifer Fleiss, ont fondé l’entreprise en 2009 après avoir repéré le problème des fashionistas qui achetaient des robes qu’elles ne mettraient qu’une seule fois. Rent the Runway a développé un site Web offrant aux femmes ambitieuses la possibilité de louer plutôt que d’acheter des marques de designers et s’est attachée à résoudre les défis opérationnels et logistiques posés par les envois et retours de vêtements. Bien que la société n’ait pas encore délogé Neiman Marcus (une chaîne de grands magasins de luxe) et d’autres acteurs plus traditionnels qui s’adressent aux clientes fortunées de la haute couture en quête d’une expérience personnalisée en magasin, elle a créé une base de clientèle fidèle qui s’est fait la porte-parole de la marque sur les réseaux sociaux. Sa croissance extraordinaire témoigne de la puissance de l’exécution face à des acteurs traditionnels moins agiles.

LA STRATÉGIE DE LA CHAÎNE DE VALEUR

La disruption est enthousiasmante ; à côté, une stratégie de chaîne de valeur peut sembler banale. La start-up investit dans la commercialisation et le renforcement de la compétitivité au jour le jour plutôt

que dans le contrôle du nouveau produit et l’établissement de barrières d’entrée, mais son objectif est de s’insérer dans une chaîne de valeur existante plutôt que de viser son renversement.

Une approche banale peut néanmoins donner naissance à une affaire très lucrative. Prenons Foxconn, fabricant chinois d’électronique, l’une des rares entreprises mondiales capables d’industrialiser et de livrer dans les délais les nouveaux produits d’Apple et d’autres groupes. L’identité de ces sociétés se forge davantage dans les compétences que dans la concurrence agressive. Et quoique les entrepreneurs en chaîne de valeur soient guidés par les clients et la technologie d’autres entreprises, ils s’appliquent à développer des talents rares et des capacités sur mesure pour devenir des partenaires privilégiés.

La stratégie de chaîne de valeur est accessible à la plupart des start-up. Tandis que le supermarché en ligne Webvan, fondé en 1996, tentait de disrupter le secteur de la distribution, Peapod devenait l’épicerie Internet américaine numéro 1 en apportant un complément à valeur ajoutée aux distributeurs traditionnels (Webvan a fait faillite en 2001).

Un partenariat précoce avec le distributeur agroalimentaire Jewel-Osco, près de Chicago, a permis à Peapod de repérer ses clientes idéales (des femmes actives) et ce qu’elles appréciaient le plus (la possibilité, entre autres, de passer régulièrement commande et de fixer l’heure de livraison). Tandis que la stratégie de disruption de Webvan supposait de revoir de fond en comble l’expérience des courses, l’approche plus pointue de Peapod lui permettait de développer une offre de valeur précieuse pour des clientes prêtes à payer plus cher des commandes et des livraisons automatisées, prestation qui a débouché sur un partenariat profitable avec la chaîne de supermarchés Stop & Shop. Peapod a accumulé le savoir-faire et développé les compétences spécifiques grâce auxquelles il est en tête du secteur de l’épicerie en ligne depuis près de vingt ans.

Les entrepreneurs qui adoptent l’approche de Peapod créent et s’approprient de la valeur en visant une seule tranche « horizontale » de la chaîne de valeur sur laquelle leur expertise et leurs compétences sont inégalables. Dans aucune autre stratégie entrepreneuriale le rôle de l’équipe fondatrice ne semble plus important. En plus de l’embauche de commerciaux orientés client final ou d’ingénieurs capables d’améliorer techniquement le produit, elle doit pouvoir intégrer des innovateurs, des responsables du développement et des partenaires de la supply chain.

Les capacités de la start-up devront se traduire par une meilleure différenciation ou par un avantage coût pour les entreprises en place. Et même si l’innovation améliore en effet la position concurrentielle de l’ensemble de la chaîne de valeur, la nouvelle société ne s’imposera que si d’autres acteurs de la chaîne sont incapables de reproduire la valeur qu’elle aura créée.

LA STRATÉGIE ARCHITECTURALE

Tandis que la stratégie de la chaîne valeur est le domaine des réussites discrètes, les entrepreneurs qui font le choix, avec succès, de la stratégie architecturale, tendent à être très médiatisés. Cette stratégie permet aux start-up d’être à la fois compétitives et maîtresses de la situation, mais elle est inapplicable pour de nombreuses idées, voire pour la plupart, et extrêmement risquée lorsqu’elle est exécutable. C’est le terrain de jeu de Facebook et de Google.

Les entrepreneurs qui s’engagent dans une stratégie architecturale conçoivent une chaîne de valeur absolument inédite, puis en contrôlent tous les points clés. Ils ne sont pas forcément les inventeurs des technologies sous-jacentes (il y avait des moteurs de recherche avant Google et des réseaux sociaux avant Facebook), mais ils les rendent accessibles au grand public en prenant soin de mettre en cohérence les choix de clientèle, de technologie et d’identité. Face- book s’est engagée très tôt à ne pas facturer ses utilisateurs alors même que la dynamique du média social les enchaînerait à la plateforme. Google a pris pour devise « Ne soyez pas malveillants » afin de s’imposer sans subir les résistances qui ont affecté d’autres entreprises informatiques, à l’instar d’IBM ou de Microsoft. Mais, dans chaque cas, on a supprimé des possibilités de retournement. Autrement dit, les risques pour les entrepreneurs architecturaux proviennent du fait qu’ils n’ont qu’une seule cartouche à tirer pour toucher le gros lot (rappelez-vous la triste histoire de Segway.)

Il n’est donc pas surprenant que les entrepreneurs architecturaux finissent souvent par bâtir des plate- formes plutôt que des produits. Bien que les platesformes puissent être commercialisées avec les autres stratégies, si leur centre névralgique est inaccessible, l’entrepreneur est susceptible de contrôler une nouvelle chaîne de valeur.

Prenons l’exemple d’OpenTable, un service de réservation de restaurants en ligne fondé en 1998 par

Chuck Templeton. Motivé par le défi de simplifier les réservations par téléphone, ce dernier a fait l’hypothèse qu’en plus d’offrir une plateforme de réservation, un intermédiaire en ligne efficace aurait à résoudre le problème de gestion des couverts. Il a donc décidé de développer un système qui combinerait réservations et logiciel de gestion de plan de salle, ce qui le mettait en concurrence directe avec les fournisseurs traditionnels des points de vente comme IBM et NCR.